Ransomwares pour Linux : comment protéger votre entreprise

Protéger son entreprise contre les ransomwares n'a rien d’évident, surtout si vous utilisez différents systèmes d'exploitation, chacun avec leur propre niveau de sécurité et de risque. Et comme vos employés sont susceptibles d'utiliser plusieurs systèmes d'exploitation à la fois (Windows, macOS, Linux, mobiles), vous devez en plus veiller à la cohérence de la sécurité de votre entreprise.

Dans cet article, nous allons parler des ransomwares pour Linux : ce qu’est Linux et son niveau de sécurité, les différents types de ransomware qui ciblent les appareils fonctionnant sous Linux, et ce que vous pouvez faire pour vous protéger contre cette menace.

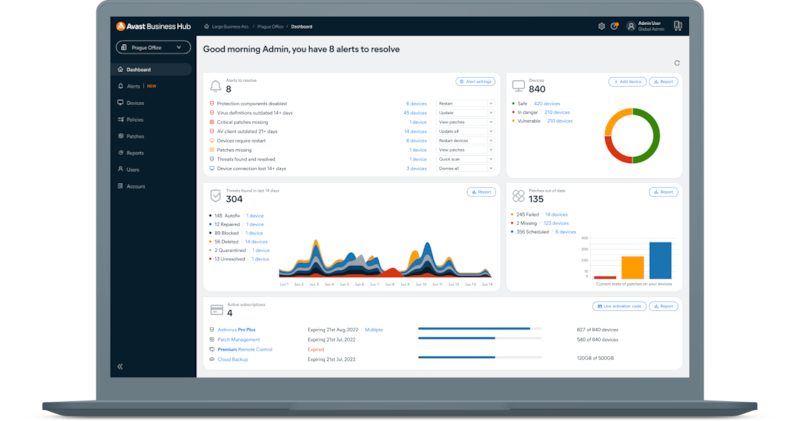

Essayez gratuitement le Business Hub d’Avast pendant 30 jours.

Dotez-vous d'une sécurité de niveau entreprise, quelle que soit la taille de votre entreprise. Téléchargez le Business Hub d’Avast et essayez-le gratuitement pendant 30 jours.

Qu’est-ce qu’un ransomware pour Linux ?

De manière générale, un ransomware (rançongiciel) pour Linux est un type de logiciel malveillant qui peut attaquer les systèmes basés sur le système d'exploitation Linux (y compris les distributions telles que Ubuntu et Debian). Ce type d'attaque consiste à s’infiltrer dans un appareil ou un réseau, pour identifier des documents importants et les chiffrer. L’attaque est souvent accompagnée d'une note de rançon, exigeant un certain montant pour la restitution des fichiers cryptés. Si cela a de quoi faire peur à des particuliers, les dommages que cela peut causer à des entreprises peuvent être irréparables en termes d’opérations et de confiance client.

Les systèmes Linux sont-ils sécurisés ?

Linux a la réputation d'offrir de solides mesures de sécurité, d'où sa popularité pour les serveurs d'entreprise. Malheureusement, aucun système d'exploitation (OS) n'est totalement à l'abri des attaques de malwares (logiciels malveillants). La nature des malwares est telle que l'erreur humaine peut souvent être à l'origine d'une violation : phishing, utilisation de mots de passe faibles, non application des mises à jour dès leur parution, etc.

L'un des avantages de Linux est que les mises à jour de sécurité ne sont pas seulement régulières, mais qu'elles sont généralement considérées comme très efficaces, ce qui assure au système l'une des meilleures sécurités disponibles.

Un autre point positif est que Linux restreint automatiquement les autorisations d'accès, ce qui signifie que si un pirate accède à un compte utilisateur, il est peu probable qu'il puisse accéder à des données sécurisées ou obtenir des contrôles d'administration.

Les systèmes d'exploitation Windows et Mac sont plus largement utilisés que Linux, mais les acteurs malveillants savent que Linux est de plus en plus privilégié pour les serveurs d'entreprise. Cela veut dire que s’ils parviennent à s’introduire dans un système Linux, ils ont beaucoup plus de chances de tomber sur un serveur qu'un terminal unique. En tant qu’entreprise, vous devez donc faire preuve de proactivité et utiliser un logiciel antivirus pour réduire les risques d’attaque.

Ransomwares pour Linux : comment ça se passe ?

Les ransomwares pour Linux préoccupent de plus en plus les entreprises utilisant des serveurs Linux. Pour pouvoir repérer des activités suspectes sur votre réseau et identifier tout signal d'alarme, vous devez connaître les processus d’attaque. L'approche des attaquants peut varier, mais voici les étapes typiques d'une attaque par ransomware Linux.

1. Exploitation des vulnérabilités

Pour accéder à un réseau et se propager, les ransomwares Linux s'appuient généralement sur ses vulnérabilités. Il peut s'agir d'un simple processus système non corrigé ou d'une faille dans un service. Cette vulnérabilité peut n’avoir aucun impact sur l'utilisation quotidienne et facilement passer inaperçue.

Certaines formes de ransomware Linux utilisent des scanners pour identifier les vulnérabilités par injection SQL qui pourraient permettre un accès administrateur. Ainsi, l'application des mises à jour et des correctifs est essentielle pour corriger les vulnérabilités connues.

2. Mise en place

Une fois le ransomware installé, il demande le téléchargement d'exécutables malveillants (généralement un ver, un cheval de Troie ou un virus), qui peuvent ensuite être placés dans les répertoires locaux du réseau. À ce stade, il peut commencer à fonctionner : en donnant certaines autorisations d'accès, en s'exécutant au démarrage ou en mode de récupération…

Dans certains cas, le ransomware peut utiliser l'élévation des privilèges pour accéder à des fonctionnalités généralement réservées aux administrateurs de haut niveau. En réalisant ce contournement, le logiciel malveillant peut visualiser et modifier n'importe quelle donnée.

3. Analyse

Le ransomware va analyser le système pour y trouver des dossiers et des fichiers partagés avec des extensions spécifiques. Ces cibles sont prédéterminées et sont susceptibles d'inclure des fichiers de documents (.PDF, .DOC) et des logiciels liés au stockage cloud ou réseau.

Votre entreprise n’a peut-être pas remarqué la présence du logiciel malveillant, mais celui-ci peut s'être établi sur votre serveur et avoir déjà ciblé les fichiers qu'il va prendre en otage.

4. Chiffrement

À ce stade de l'attaque, le ransomware crée une version chiffrée des fichiers cibles, et supprime leur original. Selon le type de chiffrement utilisé, la récupération des fichiers peut être impossible.

De nombreuses méthodes de chiffrement sont dites asymétriques, car elles utilisent deux clés, une pour chiffrer les données et une pour les déchiffrer. En général, une clé est publique et visible, mais l'autre est privée et détenue uniquement par son créateur. Le ransomware contacte alors le serveur du cybercriminel pour obtenir une clé publique et lancer le processus de chiffrement.

À ce stade, si les appareils ne sont pas connectés au réseau, l'attaquant doit attendre que les utilisateurs soient de nouveau en ligne pour chiffrer également leurs fichiers.

Voici les types de chiffrement les plus courants :

- AES – Advanced Encryption Standard (ou Rijndael) est une norme créée par l'Institut national des normes et de la technologie des États-Unis (NIST). Les clés peuvent être de 128, 192 ou 256 bits (plus le nombre est élevé, plus le chiffrement est complexe).

- RSA – système à clé publique qui a été développé en 1977. Son nom est un acronyme de ses trois créateurs : Rivest-Shamir-Adleman. Les clés ont généralement une longueur de 1024 ou 2048 bits, ce qui les rend difficiles à casser.

5. Demandes

Dans la phase finale, les demandes d'extorsion se font par le biais d'une demande de rançon. Celle-ci peut se présenter sous la forme d'un message au démarrage de l’appareil, ou d'un document sur le bureau ou à l'emplacement des fichiers chiffrés. Cette rançon contient des instructions de paiement. Parfois, elles incluent une date limite ou un compte à rebours, ce qui peut entraîner une augmentation de la rançon au fil du temps ou la menace d'une suppression définitive des fichiers si le paiement n'est pas effectué à temps.

À ce stade, le ransomware a terminé sa tâche.

Types de ransomwares Linux

Tycoon

La première instance de Tycoon a été repérée en 2019. Ce ransomware est généralement utilisé pour attaquer les PME et les institutions d'enseignement supérieur. Il peut infecter à la fois les appareils Linux et Windows.

L'accès au système se fait par le biais d'une archive ZIP contenant un fichier image Java malveillant. Un protocole de bureau à distance non sécurisé est alors utilisé pour exécuter l'objet Java, qui chiffre le système et laisse une demande de rançon.

Les attaques offrent généralement une fenêtre de 60 heures pour le paiement via Bitcoin. Dans certains cas, le montant augmente chaque jour.

QNAPCrypt

Cette attaque se concentre sur les périphériques NAS (serveurs de stockage en réseau) basés sur Linux. Généralement, la distribution se fait par le biais de fausses mises à jour et de fichiers infectés, notamment des archives ZIP.

Le point d'entrée de QNAPCrypt est l'authentification erronée d'un proxy SOCKS5 (une alternative à un VPN qui protège les paquets de données pendant le transfert) et son faible taux de détection. Une fois le système compromis, le malware demande un portefeuille Bitcoin et une clé RSA publique au serveur du pirate avant de chiffrer les données de la victime.

Une fois le chiffrement terminé, les informations de rançon sont laissées dans un fichier .txt. Chaque victime reçoit un portefeuille Bitcoin unique dans lequel elle peut payer la rançon, ce qui permet aux attaquants d'éviter d'être détectés.

RansomEXX

Ces dernières années, RansomeXX (également connu sous le nom de Defrat777) est devenu l'une des formes de ransomware ciblant le plus Linux. Au départ, il s'agissait d'un logiciel malveillant Windows, mais il a été de plus en plus utilisé pour attaquer des serveurs Linux, notamment contre le gouvernement brésilien, le ministère des transports du Texas et l'hôpital universitaire de Brno (République tchèque).

Ce type de ransomware est surnommé « chasseur de gros gibier », car il est souvent utilisé pour cibler de grandes organisations et des gouvernements afin d’obtenir de grosses rançons. Plutôt que de s'attaquer à plusieurs terminaux, le malware se dirige directement vers le serveur, limitant l'accès aux fichiers à leur source – ce qui fait des serveurs Linux une cible privilégiée pour ce type d'attaque.

RansomeEXX est généralement diffusé par un e-mail contenant un document Word malveillant. À l’ouverture du document, un cheval de Troie est téléchargé sur le système de l'utilisateur, chiffrant les fichiers et générant une clé de chiffrement de 256 bits. La clé est ensuite re-chiffrée toutes les secondes.

Erebus

Erebus est apparu en 2016, en tant que ransomware basé sur Windows. Il a été utilisé pour la première fois contre des systèmes Linux en 2017, pour une attaque très médiatisée contre l'hébergeur sud-coréen NAYANA : 153 serveurs Linux et plus de 3 400 sites web professionnels ont été touchés. À l’époque, la rançon d'un million de dollars en bitcoins a établi un record en termes de frais payés.

Erebus s'appuie sur le fait que l'utilisateur clique sur des liens malveillants ou ouvre des pièces jointes d’e-mails infectés. Il peut également accéder à un système par le biais de logiciels malveillants, tels que de faux programmes d'installation.

Le ransomware recherche un large éventail de types de fichiers à chiffrer, notamment des bases de données, des archives et des documents. Le processus de chiffrement utilisé est difficile à pirater, car il s’appuie sur un mélange de trois crypto-systèmes différents (RSA-2048, AES et RC4). Le ransomware supprime également le service Shadow Volume Copies du système d'exploitation, ce qui rend la récupération des documents encore plus difficile.

KillDisk

KillDisk est un autre ransomware qui a débuté sur Windows avant d'être adapté à Linux. La version Linux de KillDisk chiffre chaque fichier avec un ensemble différent de clés de chiffrement 64 bits. Il empêche ensuite le système de démarrer en écrasant le chargeur de démarrage, affichant une note de rançon en plein écran, à payer en bitcoins.

À ce stade, la version Linux de KillDisk diffère de celle de Windows : Lors d’une attaque sur Linux, les clés nécessaires pour déchiffrer les données ne sont pas stockées localement ou envoyées à un serveur, ce qui signifie que l'outil de chiffrement a très probablement été écrit pour détruire plutôt que d'extorquer. Si aucune clé de chiffrement n'existe, il est peu probable que les fichiers puissent être récupérés, que la rançon soit payée ou non.

Se protéger contre les ransomwares Linux

Les ransomwares Linux constituent une menace croissante, en particulier pour les professionnels. Voici quelques mesures à prendre pour protéger votre entreprise contre les attaques de ransomware :

- Installez régulièrement vos mises à jour. Tous vos serveurs et terminaux doivent rester à jour. Les correctifs de sécurité et les correctifs logiciels doivent toujours être installés dès leur parution.

- Restreignez les autorisations d'accès. Les autorisations d'accès aux comptes utilisateurs doivent, par principe, être réduites au strict minimum. Chaque collaborateur ne doit avoir accès qu'aux fichiers et applications dont il a besoin pour accomplir son travail.

- Sauvegardez vos données. Vous devez absolument conserver des sauvegardes sécurisées de vos données fin de minimiser les dommages potentiels d'une attaque.

- Établissez une stratégie de sécurité. De nombreuses attaques reposent sur l'erreur humaine afin d’accéder à un réseau. Ce risque peut être considérablement réduit en mettant en place une stratégie de sécurité qui comprend la formation du personnel, la mise en œuvre de logiciels de sécurité et l'application des meilleures pratiques en matière de mots de passe, d'e-mails sécurisés et de sécurité des points d'accès.

- Effectuez régulièrement des inspections et des évaluations de la vulnérabilité. Les systèmes doivent être minutieusement surveillés et évalués à intervalles réguliers. Les journaux d'événements doivent être examinés dans le cadre de ce processus afin d'identifier les activités suspectes.

- Disposez d'un plan d'intervention. De la même manière qu'un bureau dispose d'un plan de sécurité incendie, une stratégie en matière de ransomware doit être mise en place pour que le personnel sache quoi faire en cas d'attaque. L'objectif est de minimiser les dommages et de garantir une reprise en douceur.

Pour en savoir plus, consultez l'article « Comment sécuriser votre serveur Linux ».

Antivirus avancé pour les serveurs Linux

Bien que Linux offre l'une des meilleures sécurités de système d'exploitation disponibles, cela ne suffit pas à assurer la sécurité des données et du serveur de votre entreprise. Le mieux est de protéger votre entreprise avec une protection dédiée aux logiciels malveillants et aux terminaux Linux.